上面這條信息是一個網(wǎng)友的,2020年過年期間有幾個網(wǎng)友在火車站遇到手機給偷了,然后也收到這種信息,然后跑來私信我求助,而且過年期間上百個“賭徒”輸了錢找我?guī)退麄円庖恍┢孑庀敕ǎ?/p>

訪問了這個頁面,這個截圖是過年期間的截圖的,有部分后來補上的!頁面非常逼真,跟真實的簡直一樣包括pc端,之前我也“遇到過幾次這種釣魚網(wǎng)站”但是都是比較簡陋,大多數(shù)都有漏洞的,但是這個有點不一樣所以,嘗試一下測試。

登錄的時候會驗證我輸入的“賬號密碼”是否為蘋果的密碼例如WINWIN.dd22這樣子,如果到達不了這個安全性的密碼,是會顯示密碼錯誤。

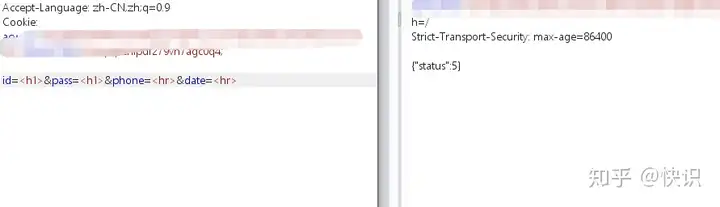

像圖一圖二,這樣的登錄系統(tǒng),一般都是習慣測試SQL注入,但是這種是釣魚網(wǎng)站,我輸入的信息對方是一定會接收到的,所以習慣性的插入XSS載荷,這可能是最直接的方式。

輸入payload的時候,這里前端做了一些限制,只能輸入7位數(shù)好像,不過是前端限制的,直接在數(shù)據(jù)包里面替換就可以繞過了。

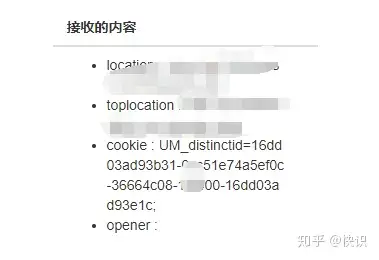

測試了xss的完整payload過去,發(fā)現(xiàn)是有收到xss生效的信息,但是對方網(wǎng)站是存在httponly,沒收到有用cookie

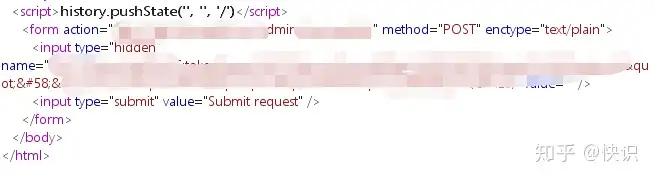

一共兩條,其中一條是返回,頁面的html源代碼,這是一個很關鍵的,我這里標記一下。

登錄處也測試了幾次,發(fā)現(xiàn)沒有什么漏洞,用戶返回可以self-xss,沒什么作用,前端登錄框架跟系統(tǒng)內(nèi)部的,源代碼大部分是不會暴露在,所以剛剛xss雖然沒有cookie,但是返回了一條有用的html源代碼

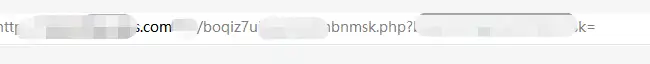

看到這里,他們對外面的安全性,還是可以的,一個php文件名字也設置的很復雜,有了這個系統(tǒng)內(nèi)html源文件就方便很多了。

其中可以看到這里有個/password的目錄跟請求參數(shù),下這是一條創(chuàng)建新管理員的請求,我測試請求。

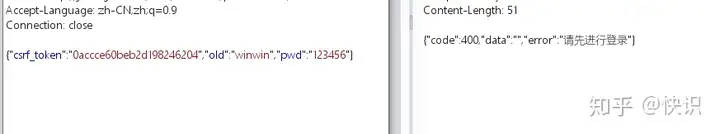

上圖中做出一個,構造的請求包,這是按照系統(tǒng)給出的參數(shù)跟路徑,做出的請求!但是這里顯示“請先進行登錄”沒有越權之類的操作

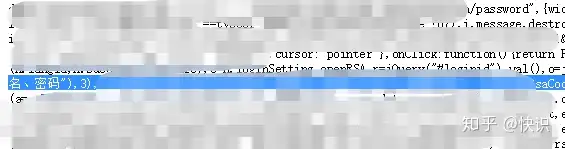

但是這里可以與前面的xss,一起配合試試看組合一個xsrf,前提這個請求數(shù)據(jù)包是存在csrftoken的,這里地方我卡主了很久!因為csrftoken必須存在才能保證測試有效。

在這個步驟卡住了一段時間之前,后來想換其他方式測試,但是無意間在前臺做出一條post的請求的時候,發(fā)現(xiàn)每次請求數(shù)據(jù)包里面會給我一條csrftoken,這條token我多次驗證,最終得出一個結論就是,每次請求會給我一條全新的token,如果這條token我不去使用,它是一條有效的csrftoken,如果使用了就無效,這是一個突破點,這條接口幫助了我。

這樣可以把我新生成出來的token放進去,管理員請求了,就會變成一條有效的操作請求

配合xss.js可以直接提交給管理員,然后管理員如果再次收到我的惡意payload就會自動創(chuàng)建一個新用戶出來,但是我需要搭配一條非同源的訪問記錄鏈接,這樣管理員訪問到我的payload時我就會收到記錄。

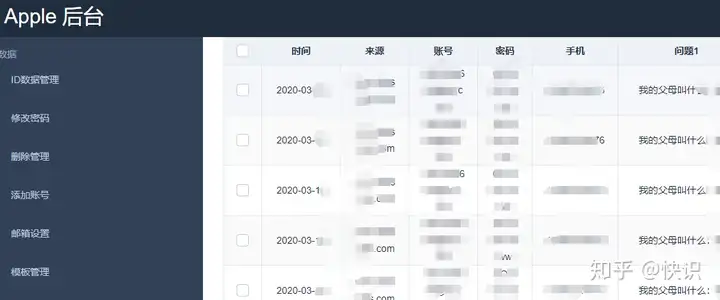

上面這里被請求到了,馬上就有了記錄,可以試試看“管理員”幫我們創(chuàng)建的賬號

這家釣魚網(wǎng)站,做得還是很不錯的不過幾張圖是后面補充,所以沒講太明白,過程大概就這樣,然后到了后面,他們把網(wǎng)站給關閉了,換了其它地址應該是,發(fā)現(xiàn)了我

查了一下域名相關的郵件跟姓名,其實這種網(wǎng)站你把它黑了,他們也不在乎,我查了一下它一個郵件就有70多個專門用來釣魚的域名

關注公眾號:快識

所以這里提醒一下,手機被偷后收到這種短信大部分都是來釣你的id號

以上就是【是女人一定要看!原創(chuàng)(蘋果手機丟失釣魚短信)蘋果釣魚短信追蹤地址-iphone被偷收到“騙子釣魚短信”后攻入騙子網(wǎng)站】的全部內(nèi)容。

評論